-

Постов

2 231 -

Зарегистрирован

-

Посещение

-

Победитель дней

110

Тип контента

Профили

Загрузки

База знаний IPS Community Suite 4

База знаний IP.Board 3.x

Форумы

События

Магазин

Совместные покупки

Сообщения, опубликованные Silence

-

-

Только что, ram108 сказал:

Я уже форум перенес на новый домен. Боюсь, что загрузив поверх оригинальные файлы, что-нибудь сломается...

На новий хосто и домейн создат нов форум - чистий ..... после изменения лицензия(на новий форум - пример новий.com) удалите новий форум и загрузит ваш бекап старий форум ..... так ваш старий форум имеет нов домейн с лиценз

простите за плохой русский язык

-

-

-

.maintitle { background: #2c5687 url(http://localhost/test3/public/style_images/master/maintitle.png) repeat-x top; color: #fff; padding: 10px 10px 11px; font-size: 16px; font-weight: 300; -moz-border-radius: 4px 4px 0 0; -webkit-border-top-left-radius: 4px; -webkit-border-top-right-radius: 4px; border-radius: 4px 4px 0 0; -webkit-box-shadow: inset 0px 1px 0 #528cbc; -moz-box-shadow: inset 0px 1px 0 #528cbc; box-shadow: inset 0px 1px 0 #528cbc; border-width: 1px 1px 0 1px; border-color: #316897; border-style: solid; }изменит

background: #2c5687 url(http://localhost/test3/public/style_images/master/maintitle.png) repeat-x top;на пример

background:#000; -

-

- ram108, Vask0, Samohovets и 1 другой

-

4

4

-

-

-

-

5 часов назад, Samohovets сказал:

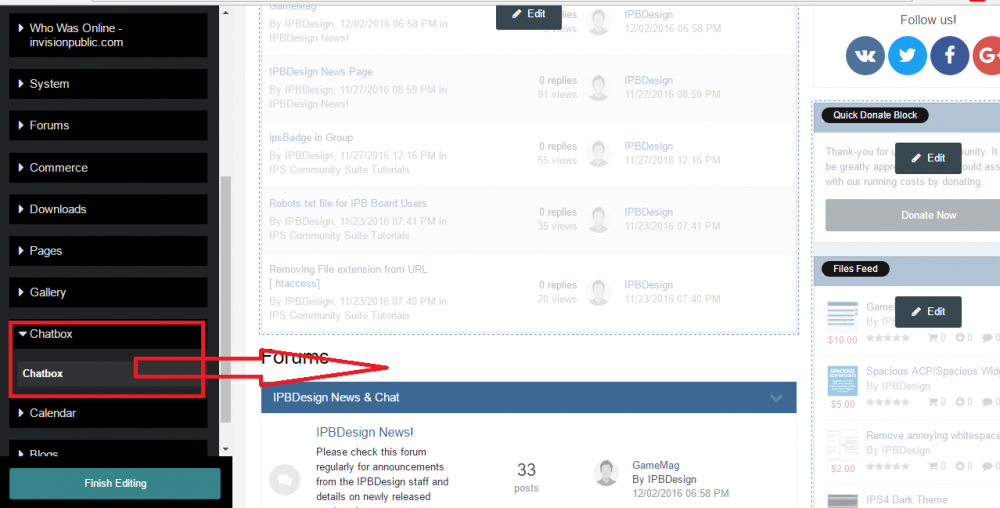

Перейти к теме и открыть следующий шаблон: forums > front > index > forumRow

В конце каждого экземпляра пролета с class ipsItemStatus:

<span class='ipsItemStatusВам нужно будет добавить немного кода перед закрытием ">".

data-forumID="{$forum->_id}"В CSS добавит ето код:

/* ========================================================================== ФОРУМ ИКОНЫ ========================================================================== */ /*== [Category Name] ==*/ span.ipsItemStatus.ipsItemStatus_large[data-forumid='1'] > i:before{ content: "\f015" } span.ipsItemStatus.ipsItemStatus_large[data-forumid='2'] > i:before{ content: "\f059" } span.ipsItemStatus.ipsItemStatus_large[data-forumid='3'] > i:before{ content: "\f188" } span.ipsItemStatus.ipsItemStatus_large[data-forumid='4'] > i:before{ content: "\f0f4" } span.ipsItemStatus.ipsItemStatus_large[data-forumid='5'] > i:before{ content: "\f135" } span.ipsItemStatus.ipsItemStatus_large[data-forumid='6'] > i:before{ content: "\f007" }Изменит ID ваш форум - промер 1, 2, 3

Изменит ицонки \f015 с ваши : http://fontawesome.io/icons/

-

-

Недавно в ряде файлов IP.Board, предназначенных для запуска из командной строки, была обнаружена уязвимость. Это позволяло загрузить и исполнить сторонний скрипт на сервере с определенной конфигурацией PHP . Разработчики из Invision Power Services поспешили выпустить патч, устраняющий эту уязвимость.

Также было обнаружена проблема приводящая к возможности обманным путем перенаправить пользователя на страницу с XSS вложением. Патч устраняет и эту проблему.

Для локализованной версии форума следует использовать специальную, адаптированную версию патча.

Как установить обновление.

Загрузите один из приложенных к этой теме файлов, соответствующий версии вашего форума.

Распакуйте архив и скопируйте содержимое папки upload в корневую папку вашего форума.

Если у вас изменено имя папки админ-центра, то скопируйте содержимое папки upload/admin в папку админ-центра вашего форума.можно читат ето :

-

Может използват ето приложение и создат линк : http://вашфорум/admin/?adsess=bigjn8ivvvk31t615da7680dm6&app=forums&module=forums&controller=rss

-

-

-

-

Привет HooLIGUN ест много опции для оптимизации ваш сайт/форум ..... проверит его: https://gtmetrix.com/

-

-

-

- Bayg, CODEONETEAM и Jany

-

3

3

-

С чего начать?

В первую очередь проанализируйте все возможные способы заражения:

-

Злоумышленник может получить пароли доступа к администраторским панелям CMS, FTP или SSH аккаунтам. Обычно пароли подбирают или крадут с помощью троянских программ, заразивших компьютер веб-мастера.

-

Уязвимости веб-приложения могут позволять посторонним размещать на сайте произвольный код.

-

Из-за заражения внешнего ресурса (партнерской программы, баннерной системы, счётчика) предоставленный вам код может стать опасным для пользователей.

Найдите браузерный вредоносный код

Проанализируйте информацию о заражении в Яндекс.Вебмастере, на вкладке Безопасность. Информация о заражении включает перечень зараженных страниц, даты проверок и вынесенные антивирусом вердикты. Перейдя по ссылке в названии вердикта, вы увидите его описание и примерный вид соответствующего вердикту кода (кода, который непосредственно появляется на страницах сайта).

Вы также можете самостоятельно воспроизвести проблему с помощью виртуальной машины.

Найдите серверный вредоносный код

-

В первую очередь остановите веб-сервер, чтобы оградить посетителей сайта от потенциальной опасности. Затем проверьте антивирусом файлы веб-сервера и все рабочие станции, с которых администрируют сервер (можно использовать бесплатные антивирусные утилиты) и смените все пароли: root, FTP, SSH, от административных панелей хостинга и CMS.

-

Если есть возможность, восстановите сайт из резервной копии, сделанной до заражения. Обновите до последних версий все используемые сайтом программы и поищите описания исправленных уязвимостей. Возможно, это поможет понять, каким образом сайт был заражен.

-

Удалите лишних пользователей с расширенными полномочиями и тщательно проверьте сервер на наличие веб-шелла, с помощью которого злоумышленник может изменять код сайта в обход авторизации.

-

Проверьте наличие вредоносного кода:

-

во всех серверных скриптах, шаблонах CMS, базах данных;

-

в конфигурационных файлах веб-сервера или интерпретатора серверных скриптов;

-

если вы используете shared-хостинг, проверьте другие сайты, расположенные на том же сервере – возможно заражен весь сервер.

-

На что обратить внимание при поиске кода:

-

Код посторонний или незнакомый, не соответсвует резервной копии или системе контроля версий.

-

Обфусцированный (нечитаемый, неструктурированный) код.

-

Дата модификации файлов совпадает с временем заражения или более поздняя. (Этот параметр ненадежен, так как дата модификации файлов может быть изменена вирусом.)

-

Использование характерных для вредоносного кода функций. Примеры таких функций для языка PHP:

-

динамическое исполнение кода (eval, assert, create_function);

-

обфускация (base64_decode, gzuncompress, gzinflate, str_rot13, preg_replace);

-

загрузка удаленных ресурсов (file_get_contents, curl_exec).

-

Вредоносный код удален, что дальше?

Пометка об опасности сайта в результатах поиска будет снята, если при очередной проверке робот Яндекса не обнаружит заражения. Чтобы ускорить перепроверку, отправьте запрос через Яндекс.Вебмастер: нажмите кнопку Перепроверить в разделе Безопасность.

В течение нескольких недель после заражения следует регулярно перепроверять файлы и код сайта на тот случай если использованная уязвимость не была устранена, или злоумышленники по прежнему имеют доступ к сайту.

-

-

-

-

Вы можете поделиться, как вы запретили его

Перенос форума на новый домен

в Техническая поддержка Invision Community

Опубликовано

мало гимнастика