Everything posted by Desti

-

Как добавить приложение для браузера в свой сайт?

Я не знаком с битрикс, поэтому не знаю, что там можно сделать. У себя на сайте я отдаю манифест скриптом <?php header("Content-Type: application/manifest+json; charset=UTF-8"); echo '{'; echo "\n"; echo ' "scope": "\/",'; echo "\n"; echo ' "name": "\u041c\u0435\....",'; echo "\n"; echo ' "theme_color": "#333332"'; echo "\n"; echo '}'; Ну и соотв. nginx настроен так, чтобы отдавать этот скрипт по /manifest.webmanifest location ~* manifest.webmanifest { access_log /dev/null; log_not_found off; error_log /dev/null; add_header Content-Type 'application/manifest+json; charset=UTF-8'; try_files /wm/wm.php /wm/wm.php; }

- Как добавить приложение для браузера в свой сайт?

-

Как добавить приложение для браузера в свой сайт?

Я не очень понимаю, чего вы хотите добиться, если ваш сервер не отдает манифест по указанному адресу? Кроме этой строки ничего не нужно для включения приложения (ну и иконок, загруженных в icons, если их нет, значок не появится). И зачем вам этот паровоз картинок после манифеста? msapplication-* вообще к этому отношения не имеет, это высеры интерфейса metro для IE и Edge.

-

(D) Blackline Spoiler

Запретите на время все дополнения в опере, возможно гадит одно из них.

-

(D) Blackline Spoiler

У меня нет оперы, попробуйте посмотреть ошибки в консоли на странице, где не показывается.

-

Topic IPS 4.7

Мы на разных мафиях? Однако В темплейте установка флага getNewCooment зависит только от залогинивания, никакие настройки на нее влиять не должны. <a href='{{if member.member_id}}{$lastPost['topic_url']->setQueryString( 'do', 'getLastComment' )}{{else}}{$lastPost['topic_url']}{{endif}}....

- Topic IPS 4.7

-

Посоветуйте с какими характеристиками взять VDS

Это обычный GNU bash root@chip:~# echo $BASH_VERSION 5.1.4(1)-release А показывалка - htop

-

Ошибка 404 (после переноса)

накатить dev, включить режим разработчика, увидеть причину ошибки.

-

(D) Blackline Spoiler

Ну так там тоже другой шаблон.. Сейчас занят, мож кто другой поможет.

-

(D) Blackline Spoiler

core-front-profile-profileActivity - те же самые действия в строке <div data-controller="core.front.statuses.statusFeed"

-

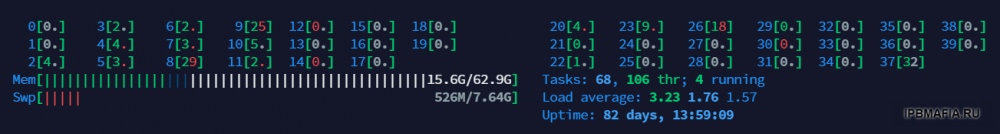

Посоветуйте с какими характеристиками взять VDS

Да, сервер дурной.. Даже при дудосе в шелл заходишь совершенно свободно.

-

Посоветуйте с какими характеристиками взять VDS

Больше ядер. Когда у вас всё на одном сервере - это важно. Вот, например, мои ядра: видно, что некоторые стоят, некоторые работают.

-

(D) Blackline Spoiler

У статусов другой шаблон.

-

(D) Blackline Spoiler

зайдите в шаблоны темы, forums-front-topics-topic, найдите там <div data-controller='core.front.core.commentFeed...(длинная строка) и вставьте перед 'core.front - 'plugins.blackline, ' Должно получится <div data-controller='plugins.blackline, core.front.core.commentFeed... Как временное решение годится для 4.3, 4.4 и т.д.

-

(D) Blackline Spoiler

А выделение болдом это проявление ЧСВ? Насчет темных тем или светлых - во первых, плагин к редактору тупой и умеет вставлять только класс. Во вторых, плагин ставит свой css во все темы, так что отредактировать его под темную не очень большая проблема. И вообще, кто-нить попробовал поставить?

-

(D) Blackline Spoiler

HooLIGUN Меняете css на указанный выше, находите подходящий фон без швов и будет вам как в телеге.

-

(D) Blackline Spoiler

Можно вообще скрыть текст и поставить фоновое изображение, что-нить типа .blacklineSpoiler { text-indent: 100%; white-space: nowrap; overflow: hidden; background-image: url(ссылка на фон) repeat-x; } WaNted да, можно и так, наверное.. Посмотрю вечером.

-

(D) Blackline Spoiler

Задача решалась по ТЗ Настройка допустимых классов в АЦ специально сделана для того, чтобы не хукать этот метод.

-

(D) Blackline Spoiler

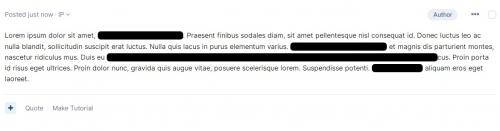

Просмотр файла (D) Blackline Spoiler Плагин для редактора сообщений, позволяющий прятать текст за черным (настраиваемо) спойлером. При клике на спойлер текст открывается. Работа со спойлером в редакторе не отличается от стандартных операций, выделили текст, нажали кнопку. Порядок установки (всё в АЦ): 1. В строке поиска набираем Editor -> жмем на [System] Settings -> таб Advanced и добавляем класс с именем blacklineSpoiler в первом окошке (Allowed CSS classes), нажимаем Save внизу. 2. Снова набираем Editor -> жмем [System] Editor Customization -> кнопка Add Button и загружаем файл blackline.zip. После загрузки кнопка (с черной полоской) появится внизу в неиспользуемых, перетащите ее в нужное место. Повторите на всех размерах редактора. 3. В строке поиска набираем Plugin -> жмем [System] Plugins -> жмем ссылку "manual upload" и загружаем файл Blackline spoiler 1.0.0.xml По умолчанию цвет спойлера и текста черный. Если вам надо поменять цвета, отредактируйте CSS приложения стандартным образом. background-color: цвет спойлера, color: цвет текста, должны быть одинаковые. В загрузке плагины для CKEditor и IPS. Работают только вместе. Если что-то непонятно - смотрите картинки. Актуально для версии 4.6 - 4.7, другие версии по запросу. Добавил Desti Добавлено 07/26/22 Категория Темы и дизайн Язык русский, английский

-

Посоветуйте с какими характеристиками взять VDS

Лучше больше ядер, частота вторична.

-

Плагин спойлера, закрашивающий часть слов в предложении

Не помню. Хотя я спойлерами не пользуюсь, мог упустить. Есть шанс на любую, там всё привязано к конкретному хаку топика, а у разных версий разный код. С 4.3. сегодня поковыряюсь.

-

Плагин спойлера, закрашивающий часть слов в предложении

Загрузил, ждем обобрения:) Жалобы|пожелания - в тему поддержки.

-

(D) Blackline Spoiler

- 35 скачиваний

- Версия 1.0.0

Плагин для редактора сообщений, позволяющий прятать текст за черным (настраиваемо) спойлером. При клике на спойлер текст открывается. Работа со спойлером в редакторе не отличается от стандартных операций, выделили текст, нажали кнопку. Порядок установки (всё в АЦ): 1. В строке поиска набираем Editor -> жмем на [System] Settings -> таб Advanced и добавляем класс с именем blacklineSpoiler в первом окошке (Allowed CSS classes), нажимаем Save внизу. 2. Снова набираем Editor -> жмем [System] Editor Customization -> кнопка Add Button и загружаем файл blackline.zip. После загрузки кнопка (с черной полоской) появится внизу в неиспользуемых, перетащите ее в нужное место. Повторите на всех размерах редактора. 3. В строке поиска набираем Plugin -> жмем [System] Plugins -> жмем ссылку "manual upload" и загружаем файл Blackline spoiler 1.0.0.xml По умолчанию цвет спойлера и текста черный. Если вам надо поменять цвета, отредактируйте CSS приложения стандартным образом. background-color: цвет спойлера, color: цвет текста, должны быть одинаковые. В загрузке плагины для CKEditor и IPS. Работают только вместе. Если что-то непонятно - смотрите картинки. Актуально для версии 4.6 - 4.7, другие версии по запросу.Free -

Плагин спойлера, закрашивающий часть слов в предложении

Ой.. форумом ошибся.. удалите спойлер выше А я сделал эту фичу Плагин для редактора и плагин для IPS, по другому никак. Спойлер можно погасить кликом, зажечь обратно нельзя (да и не нужно). При перезагрузке страницы снова почернеет. Если не будет глючить - выложу попозже.