Everything posted by Zero108

-

Как решить эту проблему ? с max_join_size ?

SET SQL_BIG_SELECTS=1

-

Загрузка файла вместо создания темы

По дефолту никак.

-

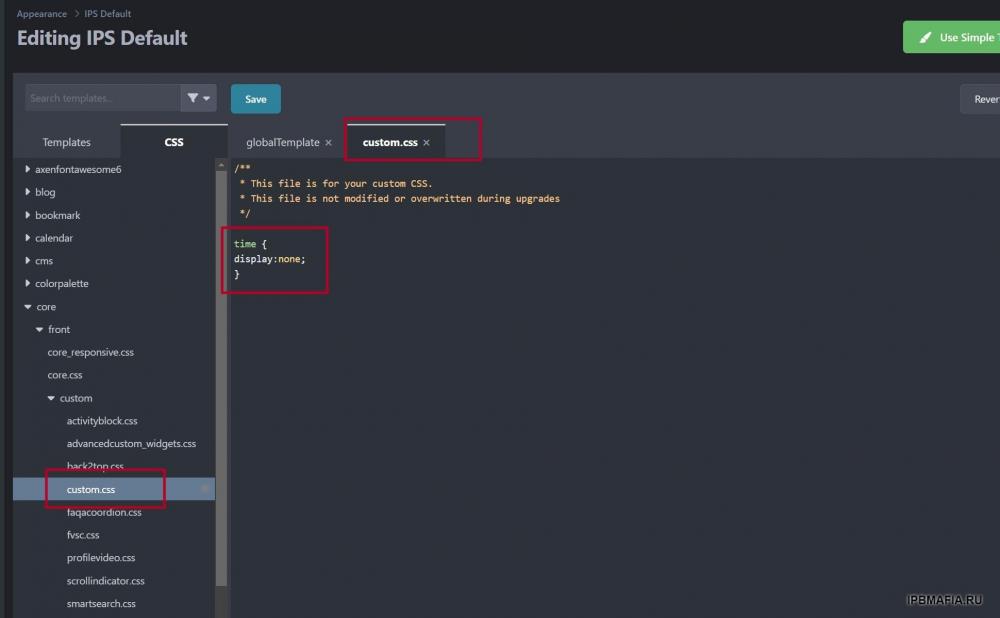

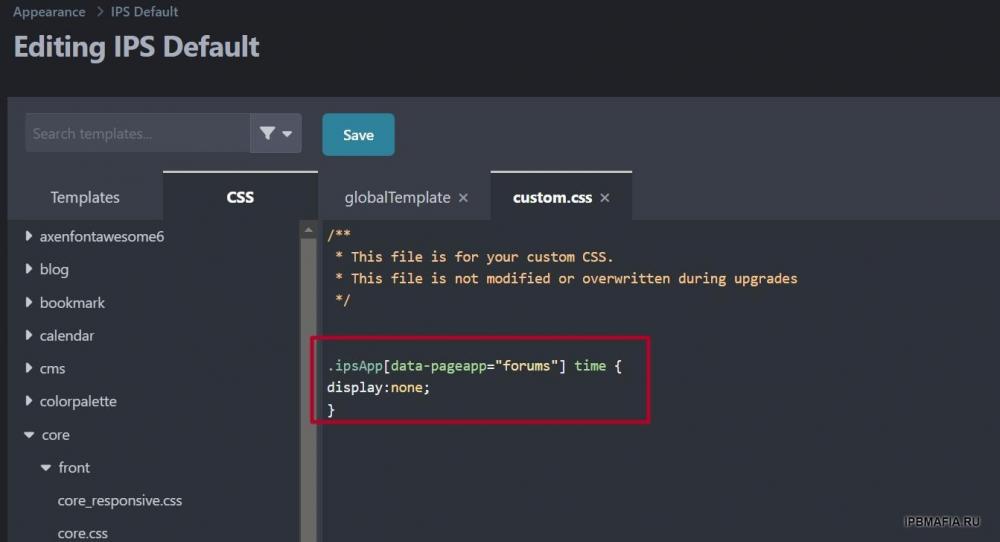

Как удалить дату создания темы

Если постараться, можно повырезать в шаблонах: отображение даты в темах форума, результатах поиска, других местах. Если просто скрыть дату, то можно попробовать так: Или так:

-

Как удалить дату создания темы

Скрыть только для этой темы или скрыть для всех тем?

-

Ошибка 503

Попробуй начать с того, что писать, какая версия движка у тебя установлена. Также на форуме есть раздел запроса платных услуг.

-

Ошибка 503

В админцентре разделы Плагины и Приложения. Там можно отключить всё стороннее или вообще удалить, если не можете исправить. Там же можно и скачать, если версия движка nulled с Мафии.

-

Ошибка 503

Что за приложение, может его выложить сюда?

-

Оптимизация форума на IPS 4.7

Всегда считал, что это одно и то же, но названия разные: виртуальное разделение ресурсов физического сервера. Cool2Play давно известно, что этот движок неоптимизирован. Кроме как ограничивать доступ ботов к сайту и увеличивать физические ресурсы, простых способов нет. Разве что вы используете сторонние приложения, которые можно оптимизировать в части запросов к базе данных. Обычно, на небольших объемах всё работает идеально, но стоит увелич ить количество контента, как начинаются "чудеса" с тормозами.

- Chatbox+

-

Чем реалиуется виджет с ответами от конкретной группы пользователей?

Там ответы из разных форумов собираются в один виджет или из одного? Если это не самописный виджет, то можно в дефолином Topic Feed настроить фильтрацию по автору.

-

invision forums and PHP versions

Можно использовать 8.2. Многие сторонние плагины и приложения работать не будут без исправления.

-

Контент Дискорда

Почистить кеш в браузере и в админцентре пробовали? Теперь руками восстанавливать картинки, удалив предварителньо неактуальные неинтересные темы. Админская стезя, она такая.

-

Изменение формы при регистрации (полная форма регистрации)

Тоже хотел это предложить.

-

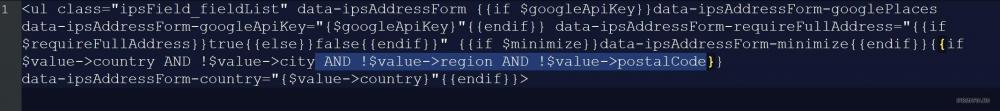

Изменение формы при регистрации (полная форма регистрации)

-

Изменение формы при регистрации (полная форма регистрации)

Вы в поле Город введите что-нибудь. На скриншоте ничего не введено.

-

Изменение формы при регистрации (полная форма регистрации)

-

Hwllo Every one

Вот тут есть Documentation: https://ipbmafia.ru/files/file/2625-fx-news-lite-fx-pages/ Или вот это: https://ipbmafia.ru/files/file/3054-documentation-like-ips/

-

Пару моментов после установки Invision 4.7.15

Обычно, используют комплекс мер. Clean Talk (платный), капча v3, защита от ботов через nginx и Сloudflare (ищи правила настроек в разделе Файлы). Если есть деньги на лицензию и возможность оплатить в США, то можешь и лицензию купить, включить защиту от спама. Но я считаю это лишним.

-

Пару моментов после установки Invision 4.7.15

Inv Работает на основании действительной лицензии. Как она работает? - Видимо, емейлы и т.п. проверяются через сервер производителя.

-

How to remove Copyright in footer [SENDO 4.7] 2024

Какой копирайт?! Война идёт.

-

Track Members

Типо, только админский админ id=1 имеет доступ в публичной части и никак это не поменять?

-

Track Members

HooLIGUN а где настройка прав для публичной части?

-

Чат для общения.

Запрос в гугле "таймер 1 минута" стартует таймер на 1 минуту.

-

Установка форумника Invision

После загрузки файлов на сервер нужно открыть сайт в браузере и после домена прописать /admin/install - выполнить установку. Если обновляете текущую версию, то /admin/upgrade

-

Classifieds System

Исправлено для совместимости с 4.7.15. Автор исправления @WaNted Classifieds 2.3.5 unofficial для 4.7.15 и далее.tar

-InvisionCommunity-IPBMafia.ru-InvisionCommunityBrave.thumb.jpg.69c922681a892b3f518f12158cdca7a1.jpg)