Everything posted by Desti

-

Плагин спойлера, закрашивающий часть слов в предложении

даже в 4.7 пока ckeditor v4, так что для любой 4.х подойдет.

-

Изменение ЧПУ клубов

Не тупи, там же написано, type: bigint, это значит, что в это поле базы можно только числа.

-

Плагин спойлера, закрашивающий часть слов в предложении

Это должен быть плагин, но не к IPS, а к CKEditor (но готовых таких нет). Посмотрю на досуге, как их делают, мож и изобрету чего.

-

Изменение ЧПУ клубов

А с чего она вдруг появится? Я же говорил уже, что для такой фичи надо полностью переделать всю систему furl, а этим заниматься никому не интересно. Если вам совсем приперло - ну сделайте в nginx (или что там у вас) редиректы с сайт/клубы/клуб на сайт/клубы/N-клуб (правда придется для каждого делать отдельно, N взять негде).

-

Изменение ЧПУ клубов

вам придется переписать всю систему furl, т.к. для нее имеет значение только id, а название moyclub там только для seo-дрочеров.

-

Лицензия

На какой ответ вы рассчитываете? Никто не знает, будет ли IPS слать на вас жалобы провайдеру. Никто не даст никаких гарантий, что всё будет хорошо. Найдите способ оплатить лицензию. Есть платежные посредники, берут процентов 10 за услугу (ссылок не дам, ищите сами).

-

Чат для общения.

Наверное есть, уникальных не бывает

- (D) Enable CSS in editor

- (D) Enable CSS in editor

-

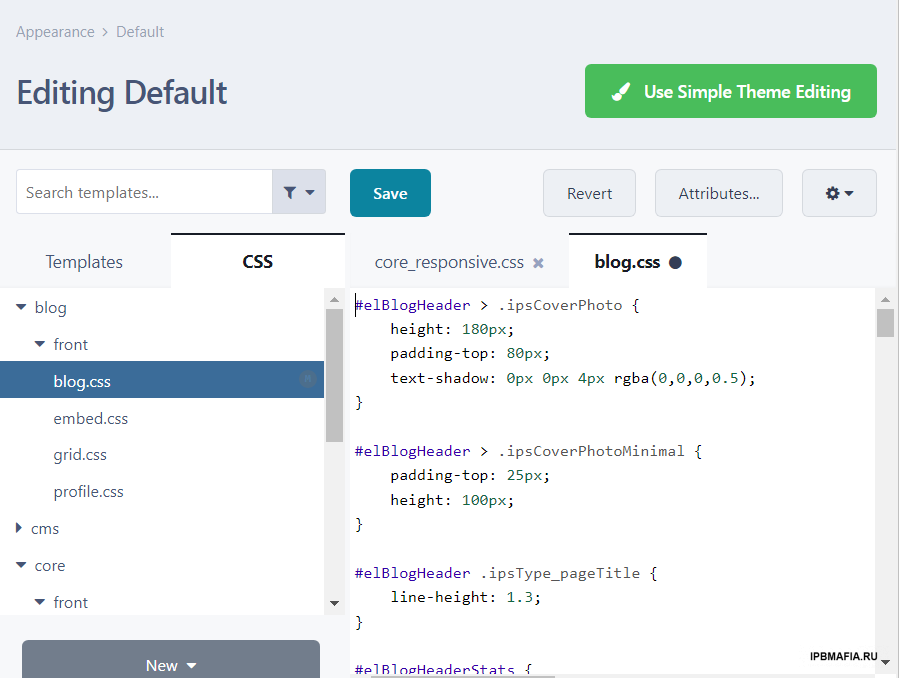

(D) Enable CSS in editor

Просмотр файла (D) Enable CSS in editor В версиях 4.7+ разработчики отключили возможность редактирования системных CSS файлов. Плагин включает возможность редактирования файлов CSS так, как вы привыкли, в панели редактора. Добавил Desti Добавлено 07/22/22 Категория Администрирование Язык нет

- Invision Community 4 Nulled

-

(D) Enable CSS in editor

- 166 скачиваний

- Версия 1.0.1

В версиях 4.7+ разработчики отключили возможность редактирования системных CSS файлов. Плагин включает возможность редактирования файлов CSS так, как вы привыкли, в панели редактора.Free - Invision Community 4 Nulled

-

Отключение «Просмотр изменений» в файлах

У меня нет в установленных такой древней версии

-

Отключение «Просмотр изменений» в файлах

В 4.3?

-

Сломалась главная страница форума

Права на папки можно менять через консоль сервера, ftp этого не умеет. С такими знаниями вам лучше запросить платную услугу (ссылка в шапке форума).

-

Сломалась главная страница форума

Может быть стоит проверить права/владельца папки datastore?

- Topic IPS 4.7

-

Database problems

сделайте запрос SHOW FULL COLUMNS FROM core_modules; и результат сюда, сравним, что машка выдает, а что мускуль.

-

Database problems

А может в версии mysql проблема?

- Tutorials

- Tutorials

-

Изменение ЧПУ

Я спокоен как удав, а вы теперь в перманентном игноре.

-

Проблемы с сайтом?

Да ничего не прекратилось, ботнет частично заблокировали, они новых компов навзламывали и уже начали новую волну. Меня дудосили вчера ночью и сегодня утром, уже около 400 сетей.

-

Мод переключения форума в "только чтение"

А файлы, галерея и прочее? Если с базой что-то делать, то всё надо запрещать, даже в режиме RO будут обновляться сессионные данные, запускаться задачи, оповещения и прочая ерунда. Это всё не отключить никак, проще прикрыть на некоторое время весь форум.