Everything posted by Desti

-

Посоветуйте с какими характеристиками взять VDS

Памяти бы побольше, но теоретически хватит, если поднять redis.

- Sypex Dumper Pro 2.0.11 Nulled

- Sypex Dumper Pro 2.0.11 Nulled

- Sypex Dumper Pro 2.0.11 Nulled

-

Чат для общения.

Я (да и все остальные, наверное) не очень понимаю, в чем секретность.. Основная масса по любому переживает за форум, а нежелание администрации рассказать о проблемах вызывает только озлобление. Когда у меня рухал форум, я и на дружественных сайтах рассказывал, что случилось и на своем после восстановления тему создал. И ни у кого не возникло желания создать новый форум, хейтеры не резвились в чатах, все спокойно ждали, когда починю. А тут вообще никакой обратной реакции.. На самом деле даже правда не нужна, ну напишите, что муж любовницы узнал о вас и в отместку устроил ddos... Важно лишь то, что вы поделились с сообществом информацией.

-

Чат для общения.

Надо доработать плагин.. За привязку к маркету отвечает поле set_marketplace_id в таблице core_themes, отредактируйте запись в базе, поставьте там NULL Можно запросом: update core_themes set set_marketplace_id=NULL where set_id=n; (n - номер вашей темы из этой таблицы)

-

Оплата лицензии IPS 4

санкции против физлиц не вводили, так что оплата должна пройти.

-

Оплата лицензии IPS 4

А какая им разница? Вы им баксы или рубли по курсу +"за беспокойство", у вьетнамской мафии тут нет проблем с пополнением карт. Я бы тоже свою лицензию оплатил (надо обновляться), но пока не через кого..

-

Чат для общения.

Там какой-то очередной победитель ddos-ов из америки. Незадорого соберет все ваши пароли-логины.

- Чат для общения.

-

Чат для общения.

Вы указали требовать при покупке, донате и услугах

-

Завалились боты на форумах

Ресурсоемко. До момента обработки правил htaccess-а апач успевает загрузить кучу ресурсов на каждый запрос и даже если вы поставите deny all в правилах, сайт всё равно упадет из за перегрузки процессора. Реально бороться с небольшими атаками можно только с помощью iptables, т.е. на уровне ядра.

-

Чат для общения.

Если приложение из магазина, будь он неладен, то поставить левую версию уже нельзя, можно только обновить из магазина. Поэтому надо отвязывать.

- Чат для общения.

-

Чат для общения.

Да нет никакой тенденции, какая-то стайка скрипт-кидди развлекается и очередной раз доказывает админам IPS, что это движок не для VPS|VDS, любая атака валит его нахрен, но админы продолжают жрать кактус и плакать.

-

Чат для общения.

И снова вопрос, в чем виноват IPS, если атакуют ваш сайт

-

Чат для общения.

Т.е. вы зачем-то переименовали папку админки, а виноват IPS?

-

Запрос на доработку плагина импорта видео с YouTube или создание нового

Этот плагин (из первого сообщения) нормально работает и получает данные из ютьюба. Пришлите который не работает.

-

Запрос на доработку плагина импорта видео с YouTube или создание нового

сделайте с хостинга запрос curl 'https://youtube.googleapis.com/youtube/v3/videos?part=snippet&id=ks-_mh1qhmc&key=your_API_key' должен вернуть { "kind": "youtube#videoListResponse", "etag": "YIUPVpqNjppyCWOZfL-19bLb7uk", "items": [], "pageInfo": { "totalResults": 0, "resultsPerPage": 0 } }

-

Запрос на доработку плагина импорта видео с YouTube или создание нового

Но на самом деле плагин работает по 4.6.12.1 и без этого, у вас какие-то проблемы с доступом к API

-

Лицензия

Думаю, ничего у вас с киви не получится. IPS сам ничего не принимает, там оплата через какого-то посредника, а те уже прикрыли все лазейки типа киви.

-

Запрос на доработку плагина импорта видео с YouTube или создание нового

Найти все intval() и count() в hooks/VideosImportSubmit и поставить перед ними \

-

Что вбивать в поле тренировки в cad/mdt console?

Это что-то от игрушек, похоже.

-

SQL запрос для увеличения или уменьшения значения

UPDATE table SET field = field / 2 where field2=12;

-

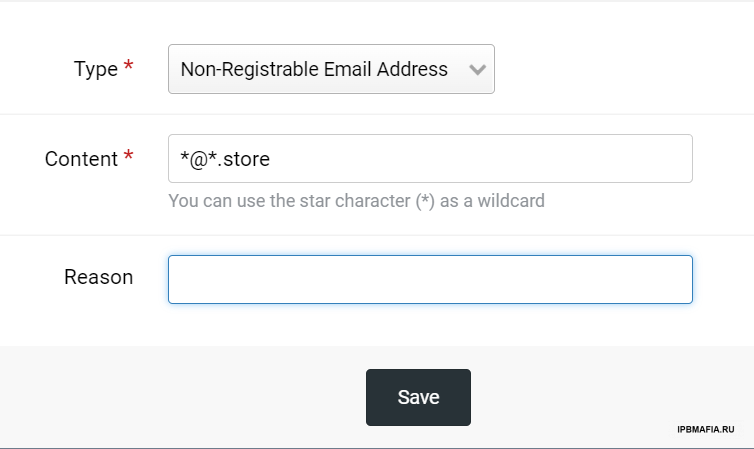

Форум атакует спам

Админка-Members-Ban Settings, там вводите *@uggs-sale.store (а лучше вообще *@*.store и прочие .info и тому подобное).